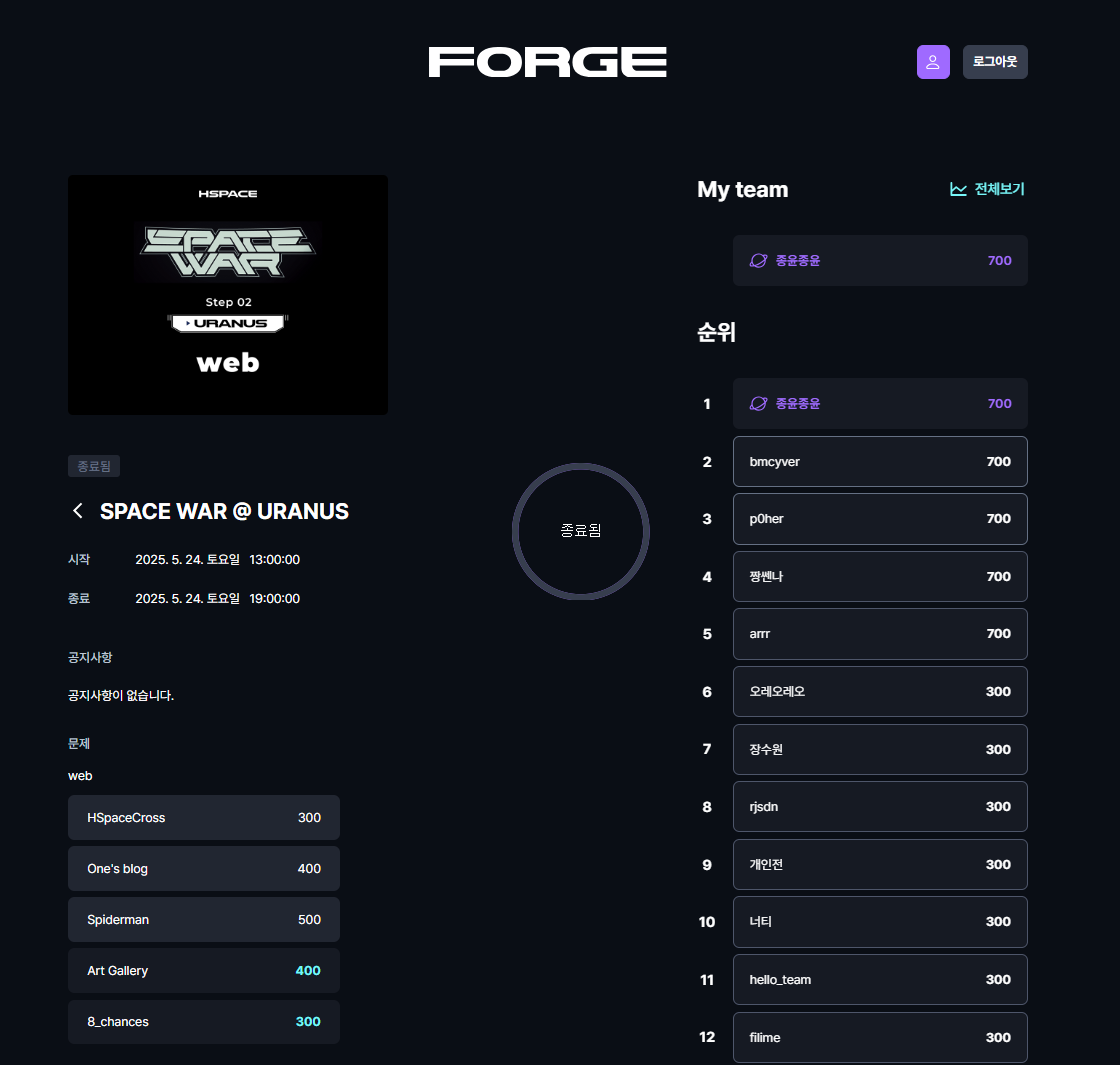

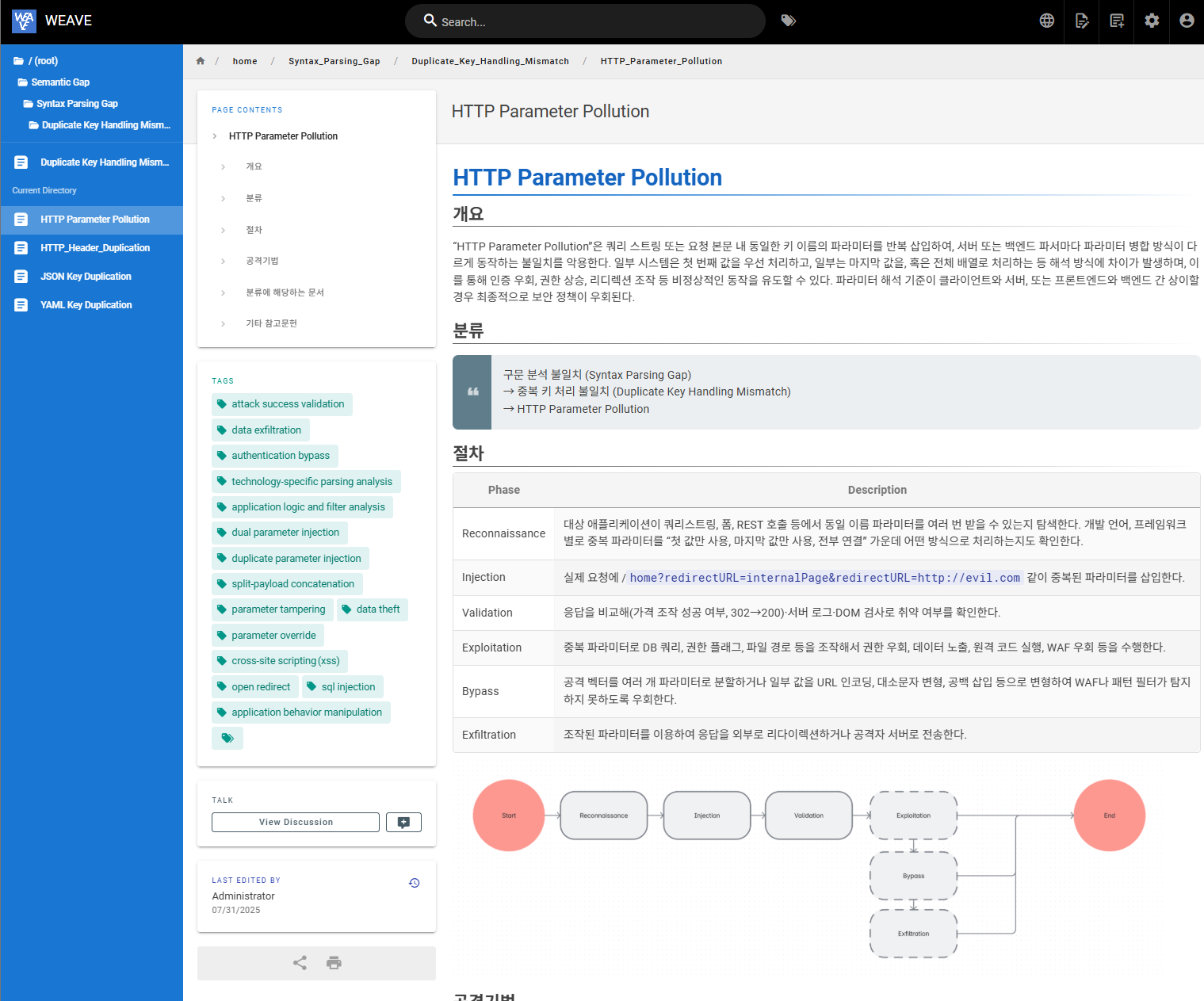

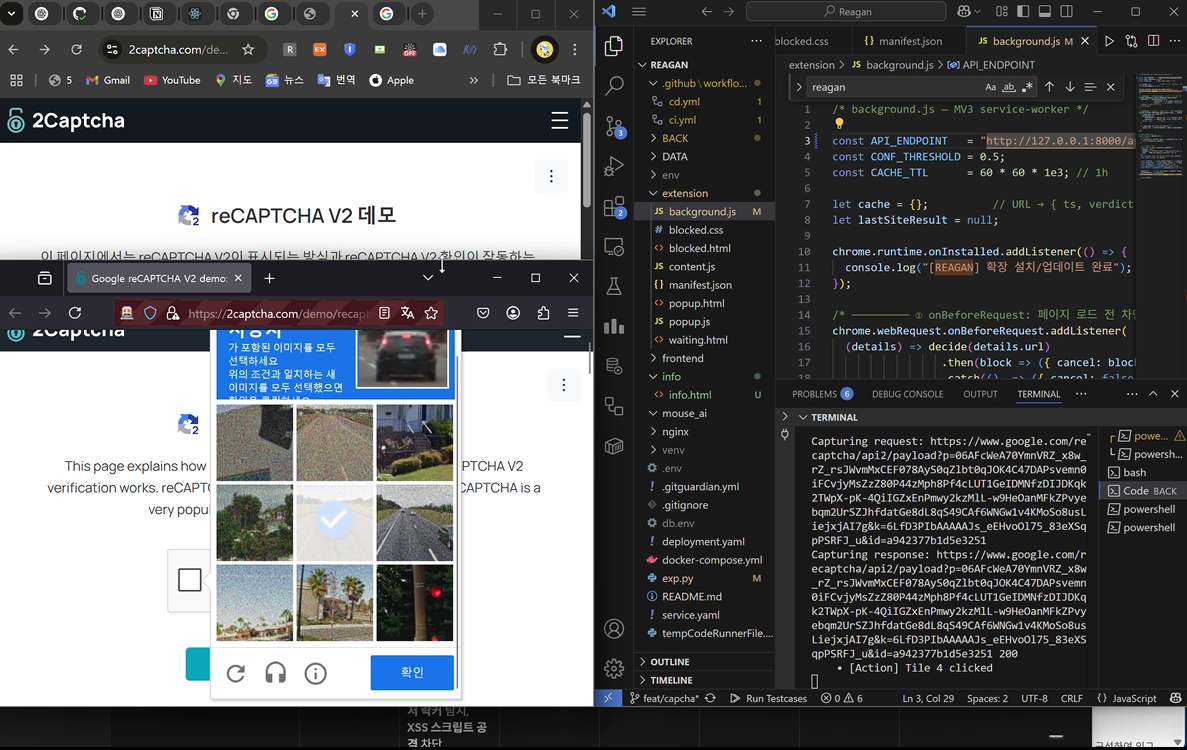

XSS, CSRF, SQL Injection 등 다수 취약점 식별 및 신속 보고로 보안 강화.

특히 나모 웹 에디터에서 확장자 검증 미흡으로 인한 파일 업로드 우회와 파일명 기반 Stored XSS가 가능했고, form action 필터링 미흡으로 CSRF가 발생 가능한 상태였습니다.

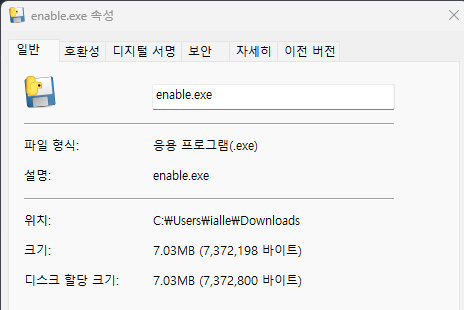

- 파일 업로드: 확장자/Content-Type 검증 미흡 → 위험 파일 업로드 가능

- Stored XSS: 파일명 스크립트 주입 취약

- CSRF: 중요 요청에 토큰 부재 및 검증 미흡

- SQLi: 입력 검증·바인딩 미흡 의심 구간 확인

- 조치: 재현 절차/가이드 제출, 화이트리스트·콘텐츠타입 검사 강화, CSRF 토큰 도입 권고

- 결과: 관련 페이지 보완 및 모니터링 강화